1. 端口选择原则

避免默认端口:如 SSH 的 `22`、RDP 的 `3389`、Telnet 的 `23`、MySQL 的 `3306` 等。这些端口是攻击者的首要目标。

使用高位端口:选择 1024~65535 之间的端口(例如 `58222`、`65432` 等)。虽然不能完全免疫,但能大幅减少被自动化工具扫描到的概率。

避开常见服务端口:如 HTTP(`80`)、HTTPS(`443`)、FTP(`21`)等,避免与其他服务冲突。

2. 推荐做法

SSH 示例:将默认端口 `22` 改为 `2222` 或 `45678`(需在 `sshd_config` 中修改并重启服务)。

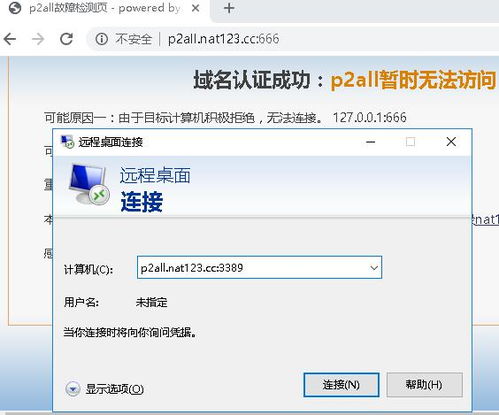

RDP 示例:将 `3389` 改为 `53389` 或 `61111`(通过注册表或组策略修改)。

自定义服务:对于自建服务,选择 `5000` 以上的随机端口。

3. 增强安全性的关键措施

1. 防火墙规则:

仅允许特定 IP 或 IP 段访问远程端口。

使用工具如 `ufw`(Linux)或 Windows 高级防火墙限制访问。

示例命令(Linux):

bash

sudo ufw allow from 192.168.1.0/24 to any port 58222

2. 强认证机制:

SSH:禁用密码登录,仅使用 SSH 密钥认证。

RDP:启用网络级身份验证(NLA)并强制使用复杂密码。

3. 入侵防御工具:

使用 `fail2ban`(Linux)或类似工具自动封禁多次登录失败的 IP。

示例配置(`fail2ban`):

ini

[sshd]

enabled = true

port = 58222 修改为你的自定义端口

4. 协议安全性:

禁用不安全的协议(如 Telnet、FTP),改用 SFTP/SSH。

启用 TLS/SSL 加密(如 RDP over TLS)。

4. 注意事项

端口冲突:使用 `netstat -tuln`(Linux)或 `Get-NetTCPConnection`(PowerShell)检查端口占用。

服务兼容性:确保客户端能连接到自定义端口(如 `ssh user@host -p 58222`)。

定期更新:及时修补系统和服务的漏洞,防止零日攻击。

结论

没有绝对“病毒不会攻击”的端口,但通过 使用非默认高位端口 + 严格访问控制 + 强认证 的组合策略,可显著降低风险。安全是一个持续过程,需结合监控和更新来维护。